Самое актуальное и обсуждаемое

Популярное

Полезные советы

Важно знать!

27 причин, очему не стоит ставить газ на ваш автомобиль

ГБО нуждается в запчастях.

Конечно, во время установки Вас заверят, что запчасти достать сейчас совсем не проблема, и «если что» можно заехать к установщикам и купить любую мембрану… НЕ ВЕРЬТЕ! Существует...

Читать далее

5 транспортных средств: скутер, электроскутер, мопед, питбайк, мотоцикл

10 лучших чехлов на автомобильные сиденья

3 современных способа подбора краски для автомобиля

2019 alfa romeo giulia: страстная итальянка с сигарой

2019 toyota rav4 limited: эй, теперь ты звезда!

17 этапов то автомобиля

8 мест и удобное управление: что делает новый hyundai palisade 2021 года лучшим семейным кроссовером?

19 лучших всесезонных шин

2ar-fe

Рекомендуем

Лучшее

Важно знать!

62 новых автомобиля, которые появятся на мировом авторынке в 2020 году

Porsche

911 Targa

Вот уже 55 лет легендарная модель 911 выпускается в редком для современного автомобильного мира кузове тарга. У новинки этого года сдвижная панель, открывающая небо над головой, сделана...

Читать далее

7 признаков что пора менять ремень грм ❗

92-й вместо 95-го: 6 главных вопросов и ответы эксперта

5 передвижных средств: мотоблок, квадроцикл, велосипед, электровелосипед, электросамокат

20 легендарных советских грузовиков и автобусов: на чём ездили в ссср

15 лучших автомобильных компрессоров

3 лучших средства для антикоррозийной обработки автомобиля

7 машин, которые словно созданы для крутого дрифта

24 самых лучших автомобилей для такси

5 способов продать машину с пробегом: выбираем быстрый и выгодный

Новое

Обсуждаемое

Важно знать!

120 двигатель ваз технические характеристики

21124-мотор

Это наиболее любимый тип силового агрегата многих владельцев ВАЗ 2110-2112, так как он обладает рядом преимуществ перед остальными, такими как:

повышенная мощность до 92 л.с.; низкий расход...

Читать далее

126 и 127 двигатель на приору (16 клапанов): ресурс, признаки поломки

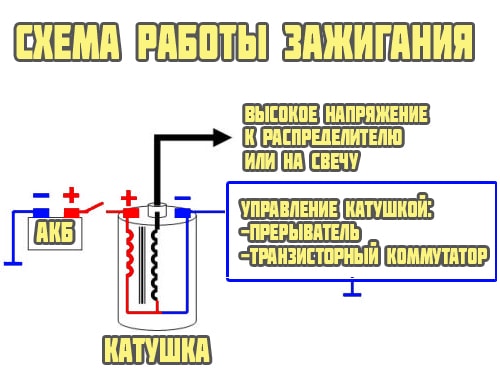

2 схемы

95 экто или евро: стоит ли платить за разницу?

10 лучших моторных масел 5w40 — список 2021 года

7018b магнитола как подключить блютуз

27 блестящих способов использовать wd-40 в быту

2010 dodge charger srt-8

8 и 16 клапанные двигатели приоры

12 лучших трансмиссионных масел

Популярное

Актуальное

Важно знать!

12 лучших антикоррозийных средств

8 PRIM

В линейке антикоррозийных составов Prim, которую выпускает российская компания Примула присутствует практически весь спектр защитных компонентов: битумный антикор для днища, восковой состав с...

Читать далее

10 самых дорогих автомобилей в россии

15 баз для сбора информации о людях, автомобилях и фирмах

11 редких внедорожников, о которых вы не слышали

15 недорогих автомобилей, благодаря которым вы будете выглядеть богаче

11 самых мягких летних шин

10 лучших масляных фильтров: рейтинг 2021 года для ваз и иномарок

6 точных автосканеров с aliexpress

274 двигатель мерседес ресурс двигателя

10 лучших электромобилей на 2019 год

Обновления

Статьи

Chery Tiggo: обзор внедорожника и лучший выбор автозапчастей для техосмотра!

Статьи

Chery Tiggo: обзор внедорожника и лучший выбор автозапчастей для техосмотра!

В мире автомобильных технологий и выбора транспортных средств Chery Tiggo занимает особое место, предоставляя...

Автомобили

6 самых популярных вопросов (и ответов) про кредит на б/у авто

Автомобили

6 самых популярных вопросов (и ответов) про кредит на б/у авто

Документы для оформления автокредита в банке

При оформлении кредитного договора в банке требуется сокращенный...

7a-fe

7a-fe

Замена мотора

Несмотря на довольно солидный заявленный ресурс, который подтверждается отзывами водителей...

20 марок автомобилей уже больше 100 лет: год основания, история появления

20 марок автомобилей уже больше 100 лет: год основания, история появления

Налог на роскошные автомобили 2020 в России

Дорогие машины в РФ облагаются высоким налогом. Список подпадающих...

4 нестандартных способа быстро накачать колесо автомобиля

4 нестандартных способа быстро накачать колесо автомобиля

Как решить проблему спущенного колеса на АЗС

На современных АЗС, помимо услуги заливки топлива в бак,...

Автомобили

5 советов, как не уронить автомобиль с домкрата

Автомобили

5 советов, как не уронить автомобиль с домкрата

Carville › Блог › Инструкция по установке домкрата. Даем продукцию на тест за обзор!

Почти у каждого...

15 лучших хэтчбеков

15 лучших хэтчбеков

2 Mazda3 Хетчбэк

Плавные, обтекаемые, стремящиеся вперед линии отличают новый дизайн Mazda3 в кузове...

20 видов самых странных фар и задних фонарей в автомобилях

20 видов самых странных фар и задних фонарей в автомобилях

Какие автомобильные фары купить лучше всего

Если автолюбитель захотел улучшить качество освещения или...

99 фактов о гелендвагене

99 фактов о гелендвагене

Историческая справедливость и Gelndewagen

Едва ли бандиты, которые покупали Mercedes-Benz G-класса в...

10 самых надежных кроссоверов

10 самых надежных кроссоверов

5. BMW X1 xDrive 20i

Базовая комплектация стоит 2,6 млн рублей.

Высококачественный компактный кроссовер...

17 лучших видеорегистраторов с двумя камерами 2021

17 лучших видеорегистраторов с двумя камерами 2021

Рейтинг видеорегистраторов с двумя камерами

Критерии выбора, по которым составлялся рейтинг лучших видеорегистраторов...

2 способа очистки поршневых колец двигателя, которые стоит знать

2 способа очистки поршневых колец двигателя, которые стоит знать

Технология раскоксовки поршневых колец двигателя автомобиля без разборки агрегата

Произвести декарбонизацию...